Los peligros de Internet

Fecha de publicación : 10 de junio 2010

Por Peter Therrode (Pierre Espace Therrode )

" Detener el mal antes de que exista ; calmar el trastorno antes de que se rompa. "Lao- Tzu , siglo VI av.J.C

I. Introducción

II. Riesgos

II -A. La motivación de los hackers

II -B. Al afirmar el principio para protegerse mejor

II- B-1. Pícaros

II- B -1.2 . Contra los pícaros

II- B-2. El falso codec

II- B -2.2 . Contras falsos códecs

II- B-3. Lombrices

II- B -3.2 . Contra los gusanos

II- B-4 . Les máquinas " zombies "

II- B-5 . Spam

II- B -5.2 . ¿cómo es el spam y cómo combatirlo ?

II- B -6. Phishing

II -B- 6.1. Phishing " bajo nivel "

II- B -6.2 . Phishing " alto nivel "

II- B -6.3 . Phishing contra

II- B -7. Conclusión

III. Detección

III -A. (E, 5) ... Touched!

III -B. Reproducción de " Sherlock Holmes "

III -C. Les sitios Web sospechosos

III- C-1. Las búsquedas "pasivo "

III- C -2. realización de nuevos ensayos

IV. Soluciones

IV -A. Revise los programas iniciados en el arranque y comprobar la memoria

IV- A-1. Los programas que se inician en el arranque

IV- A-2. Comprobación de la memoria

IV -B. Viaje al sistema del Centro: el núcleo

IV -C. " Elemental mi querido Watson ! " : La eliminación de malware

V. Cómo evitar problemas

V -A. Las herramientas básicas para garantizar un compañero

V -B. Cifrado de la técnica

V -B -1. La red y criptografía

V -B -2. Algunos sistemas de cifrado

VI. Conclusión general

VII. Enlaces Horarios

VIII. Gracias

I. Introducción

Hoy en día, los datos de incontables viajes diarios en la red de Internet, datos que son de carácter personal , financieros , culturales, visuales y de audio . Nosotros, los usuarios de la World Wide Web o, más comúnmente conocida como Internet , utilizamos la red para comunicarse con la familia , buscar, ver sus finanzas, es decir, simplemente y en silencio para navegar por la web. Algunos individuos poseen el conocimiento y know-how en este entorno.

Se definen como los piratas informáticos. ( 1 )

Algunos filosofía hackers de sombrero blanco (es decir, con todo sentido de la ética ) están implicados en el desarrollo y el perfeccionamiento de la utilización de Internet , otros, el Negro -Hat , el uso de sus conocimientos para obtener un beneficio económico con la creación de software malicioso (malware Inglés ) , como los virus , troyanos , gusanos, etc .. poner en peligro una empresa o empresas , o usuarios comunes de Internet . En consecuencia, ya fin de responder a estos ataques , las compañías antivirus no dude en contratar los creadores de malware , ofreciendo soluciones de seguridad cada vez más innovadores , para los que quieren protegerse de este tipo molestias. A cambio de una protección óptima y luchar contra el aumento de la ciberdelincuencia, los editores no dudará en proponer soluciones de pago (a partir de alrededor de 40 euros para una solución completa ) , pero no te preocupes , el artículo se proponen herramientas totalmente libertad de abordar el problema de seguridad que enfrentan los usuarios de Windows Vista. Además , el artículo , al mismo tiempo para mostrar algunos tipos de ataque , que no necesariamente están relacionados con deficiencias en el sistema, pero el propio usuario .

II. Riesgos

II -A. La motivación de los hackers

Como se señala en la introducción, los piratas han motivado a dos vectores :

- El primero es , sin duda, el del dinero . De hecho, no es raro encontrar paquetes de piratería " para introducirse en los usuarios de un sistema que está particularmente bien relacionado con una mayor vulnerabilidad del momento. Para esto, se puede citar la "cortaplumas suiza " Mpack , creado por los hackers ORIENTE en 2007 y luego fue vendido a alrededor de 80 a 500 euros según el pliego de condiciones ( ataque DDoS , spam , troyanos , phising , etc ...). Desde hace algún tiempo , el malware de venta se ha convertido en una práctica común en la red , como antivirus o firewalls , ya que muchos de negro sombrero entiende los beneficios financieros que podría obtener mediante la creación de malware para cumplir con su cuenta bancaria o simplemente para un "cliente" . De hecho , esta práctica tiende a ser popular, con folletos que acompañan según la versión beta de malware. Se añaden como chantaje digital.

El siguiente es un resumen de las instrucciones de uso del programa malvaillant Agobot ( 2 )Contiene una descripción de los diferentes premios después de obtener la versión :

[ 5,3 ] ¿Cuál es el precio de la versión privada?

Mínimo:

* No hay actualizaciones , correcciones de errores , pero si son solicitados

* Precio: $ 50

* Actualización de precios : $ 10

Estándar:

* Todas las actualizaciones y nuevos escáneres

* Precio : 100 $

Premium:

* Linux escáneres, todas las actualizaciones y nuevos escáneres

* Precio: 250 $

Acepto el pago con PayPal.

Yo también podría estar dispuesto a vender / alquilar / contra los robots de compartir, pero no tengo un conjunto de precios, póngase en contacto conmigo y podemos negociar una .

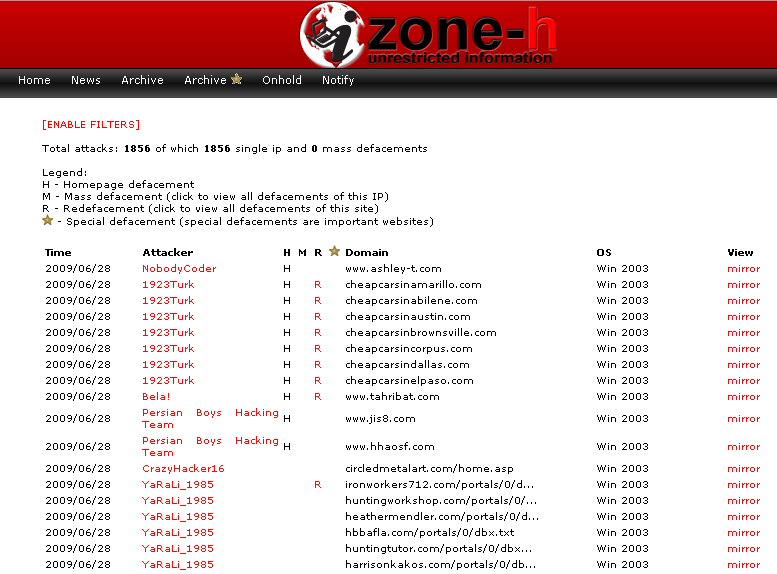

- El segundo es el de la conciencia . Esta es una característica muy específica en el centro de la piratería , ya que cada " equipo " está buscando para que coincida con los competidores o apuntando a lugares muy específicos, como los casinos en línea , los sitios anti -virus, etc ... de modo que afecta a tantos objetivos como sea posible aquí es la noción de usuario de destino de un sistema o aplicación. Por lo tanto, comprenderá que su objetivo es hacer que los titulares de todos los medios empleados para lograr sus fines .

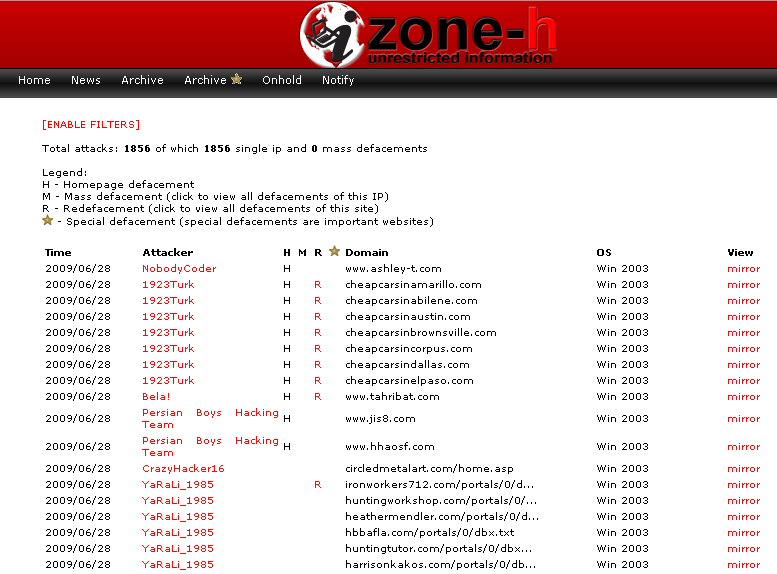

Zone-H , una especie de panteón donde los piratas pantalla digital de sus hazañas

El vector segundo ataque no afecta a este artículo. Sin embargo , nada impide a visitar el siguiente enlace , que se ocupa de los métodos de protección de los sitios web. ( 3 )

Para lograr el primer vector , los hackers no dudan en utilizar los diversos medios de ataque , tales como:

- Los pícaros

Falso: codec

Hacia ordenador

- DDOS

- Ransonware

-Phishing

Estos términos pueden parecer bárbaros a los que no lo conozco demasiado , pero no te preocupes que se detallan a continuación. Por último cabe señalar que este tipo de infección generalmente es discreto y su uso en la mayoría de los casos más recientes hazañas, es decir , las vulnerabilidades más recientes relacionados con un sistema o una aplicación para permanecer el mayor tiempo posible el sistema corrupto .

II -B. Al afirmar el principio para protegerse mejor

Nueve de cada diez veces , una infección es causada por la negligencia del usuario , la credulidad y / o la codicia. De hecho, la mayor debilidad de cualquier sistema es el propio usuario( 4 )...

II- B-1. Pícaros

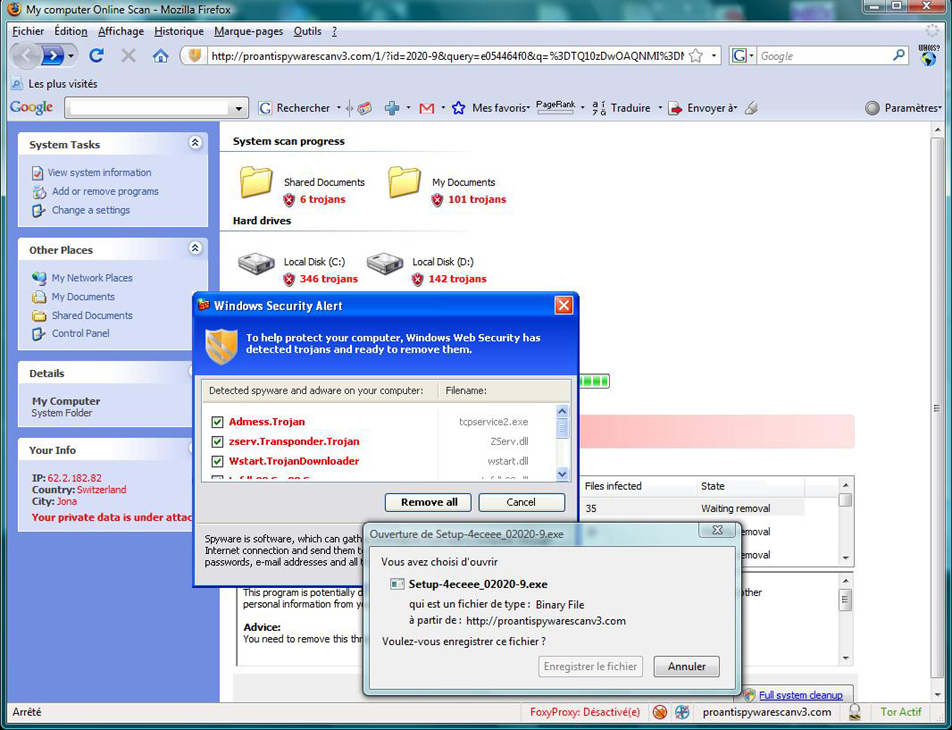

Al navegar por Internet , a veces a veces tropiezan con sitios falsos antivirus elogiar un nuevo sistema de protección de alto rendimiento . El corzo es un término Inglés refiriéndose a un ladrón o un matón . En informática , esto significa un software de seguridad falso creado por los hackers para infectar a los usuarios de una propiedad específica . Las huevas se encuentra en la red están diseñados para simular una búsqueda de las posibles amenazas en el equipo y para alertar al usuario diciéndole que su sistema operativo es falso virus infestadas. A veces , los piratas no dudan en inventar los méritos de sus pseudo antivirus antivirus mencionar nombres conocidos mediante la adopción de la ergonomía de algunas compañías de antivirus para aumentar la credibilidad del producto y así engañar a un visitante no saben nada . Además , como se muestra por ejemplo, muestras de imaginación para recrear el espacio de trabajo en Windows.

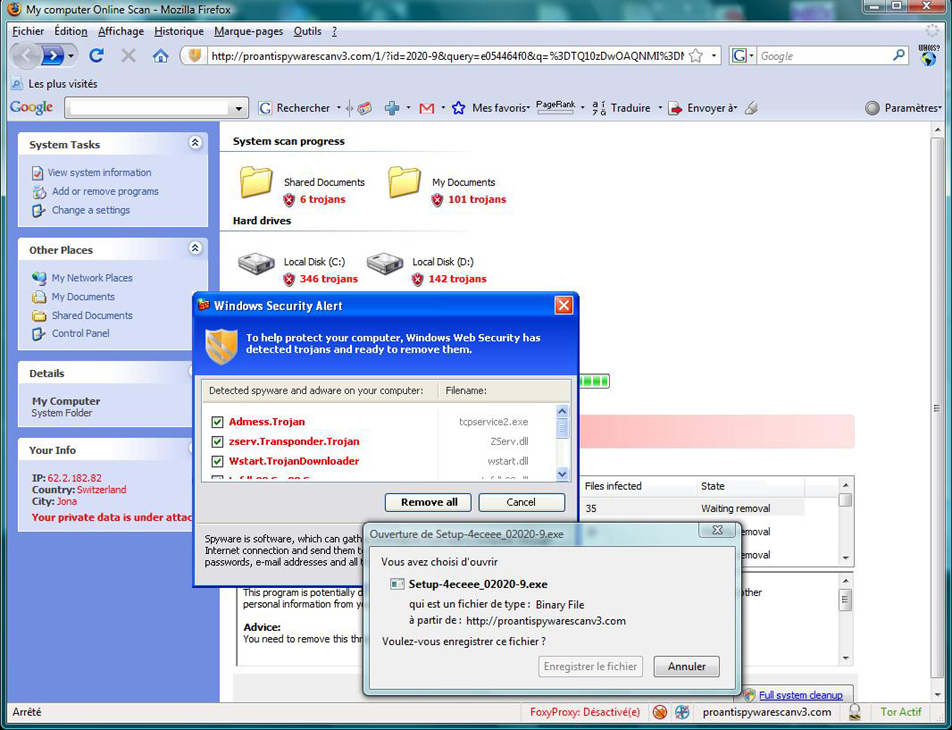

Descripción general de un simulador malvaillants pícaro para encontrar archivos en nuestro disco duro

Además, no es raro que el pícaro fuerzas al visitante para descargar el software (usando scripts) y para la compra con tarjeta de crédito en el que volver a dirigir a un enlace supuestamente seguro. ( Cabe señalar que los sitios falsos antivirus, y las alertas son por lo general en Inglés ) . A veces , después de una descarga no se considera , a veces este tipo de malware viene a instalarse en nuestro sistema y están empezando a recordatorios interminables que nos dice que nuestro software de seguridad no se actualiza y que implique un riesgo grave. Una vez más, la motivación de los hackers para obtener números de tarjetas de crédito ( para uso o reventa ) y continuar la infección discreta una vez el usuario ha perdido unos pocos euros. Estas infecciones se posteriormente los piratas informáticos para realizar ataques DoS (Denegación de Servicio), para transmitir correos spam y / o recuperar información personal ...

II- B -1.2 . Contra los pícaros

Recuerde que un sitio real que ofrece un análisis antivirus en línea " no puede realizar la exploración de su disco duro directamente, en primer lugar, que el usuario firma digitalmente una carta al aceptar las condiciones de uso . Por lo tanto , nunca el editor de antivirus fuerzas de la instalación de su software de seguridad. Una vez que la instalación y exploración es completa , el virus le notificará de malware en su sistema operativo y puede ofrecer un breve vistazo de su enciclopedia en línea viral. Por Oficial escáneres online , antivirus y visita oficial al final de la sección de anexos partida enlaces.

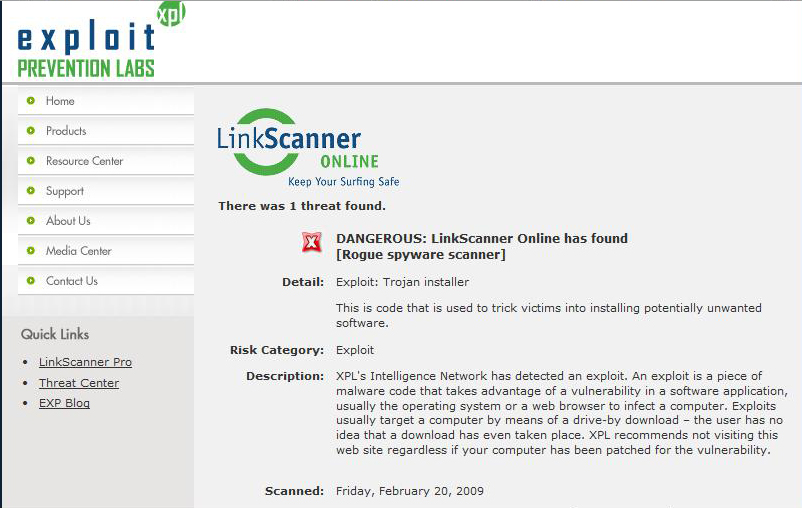

II- B-2. El falso codec

A veces , mientras navegaba por un sitio a otro , a veces nos encontramos con videos o dibujos animados pornográficos aplicar nuestra curiosidad. Pero en general, para ver el contenido , el sitio nos anima a descargar un códec o usurpando ActiveX en la mayoría de los casos el logotipo de Microsoft Windows, o la ergonomía de un reproductor de medios conocidos. Estos códecs o ActiveX no son ni más ni menos que de que el malware diseñado para infectar el sistema operativo del visitante .

Las falsas alarmas como la mayoría de codecs en general lo siguiente:

II- B -2.2 . Contras falsos códecs

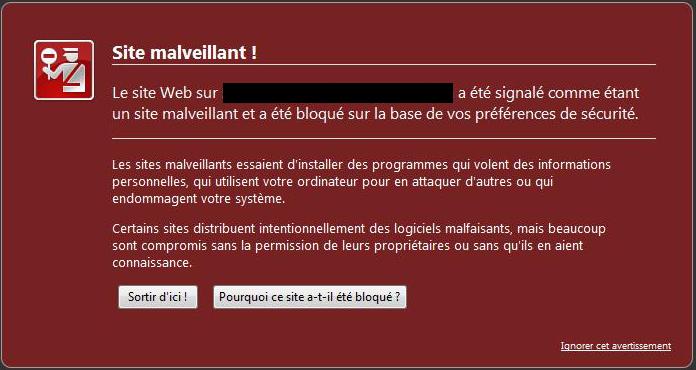

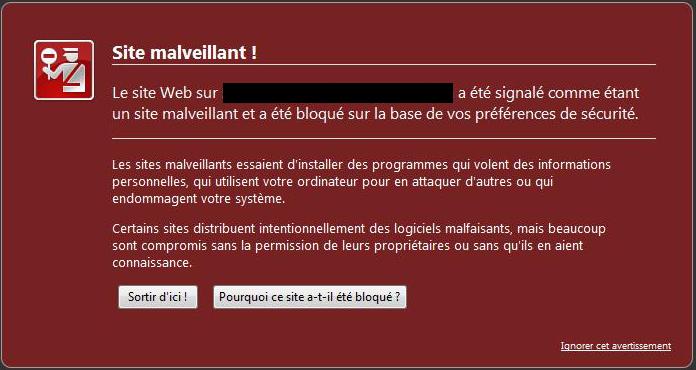

Teniendo en cuenta esto, los motores de búsqueda como Google automáticamente los sitios de índice con un riesgo potencial para los usuarios . Para ser notificado de un sitio potencialmente peligroso , simplemente marque en Mozilla FireFox ambos cuadros "Informe ....." y en la casilla "Evitar .... que se encuentra en Herramientas> Opciones > Seguridad. Es lo mismo para Internet Explorer, con un control deslizante ponga en "Alta "con respecto a navegar por la Web , la ruta es: Herramientas > Opciones de Internet > Seguridad.

Ejemplo de alerta en relación con una estricta política de seguridad del navegador FireFox

Además, para estar seguro de leer todo tipo de archivos multimedia sin este problema , hay sitios web oficiales ofrecen paquetes que combina una gran cantidad de codecs, y hacerlo totalmente gratis y no peligrosos ( enlace más abajo) .

II- B-3. Lombrices

Sin embargo, incluso si no estás en la red, es posible estar infectado con un archivo adjunto que puede recibir de su buzón de correo o, simplemente, usar la mensajería instantánea . De hecho, como muchos usuarios que recibimos muchos correos electrónicos , algunos de los cuales no conoce al remitente, puede contener un archivo adjunto con el cuerpo del mensaje una invitación descriptivos para abrirlo , jugando con la curiosidad unidad. A veces sucede que uno de sus contactos se está infectado y sin saberlo, le enviaremos Yo sé un mensaje que le pide que abra el archivo adjunto que contiene un archivo "exe" . En el mejor de los casos , tendrá que borrar el mensaje si el remitente no confirma que haya sido enviado por él mismo y si su antivirus no detecta nada ...

También vale la pena recordar que grandes nombres como Orange, Microsoft y otras empresas , nunca invitan a sus usuarios descargar los archivos adjuntos que figuran en los correos electrónicos y archivos de texto (pulgadas Txt) o la imagen - (Pulgadas jpg o . gif) no se pueden propagar virus ( excepto, por supuesto , si el virus está escondido en la imagen ...). Además , algunos usuarios llevar a cabo la mensajería instantánea ( sin intención ) a través de sus conexiones de archivos maliciosos o vínculos que llevan a los sitios de alto riesgo. En general , estas afirmaciones lugares una inusual y espontáneo , es decir, se producen a pesar de que no hable con la persona o durante una comunicación entre ellos, es incompatible ... Con la era de las redes sociales como Facebook , Twitter, etc ... los piratas informáticos han dado cuenta de la influencia que puede tener una cuenta de secuestrados en la distribución de malware y su extensión (s ) red ( s) de máquinas zombi.

Ejemplo de una cuenta de secuestrados utilizados para la proliferación de malware

II- B -3.2 . Contra los gusanos

Mantenga un ojo crítico la próxima vez que uno de sus contactos envía involuntariamente un mensaje o te encuentras con un vínculo sospechoso . Pídales su confirmación antes de cualquier intento de manipulación. Si el gusano se propaga a través de una red , entonces el administrador de la creación de un tarro de miel "( 5 ) Para captar y estudiarlo .

II- B-4 . Les máquinas " zombies "

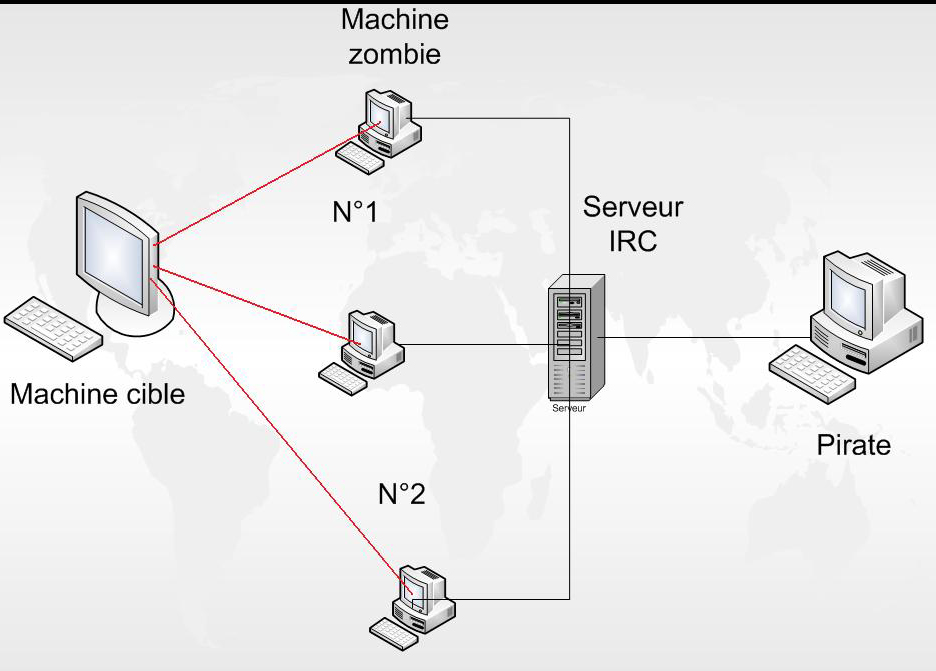

En este punto estamos , parece apropiado para explicar lo que ocurre con las máquinas que han sido infectadas. Como se mencionó anteriormente , las motivaciones varían en función del atacante. Esto puede abarcar la recuperación de datos personales , la banca en recuperación de datos , ransomware , es decir, que los archivos sensibles situadas en el sistema objetivo se cifrará o destruidos, si el usuario no pagar un rescate ( una especie de chantaje en los tiempos modernos ) ... Sin embargo, la motivación más importante es la fuerza que puede ser un pirata en la web y / o en una red , y llevar a cabo esta visión , las máquinas infectadas y se convertirá en de máquinas zombie, es decir, lo que se convertirá en sus esclavos para llevar a cabo sus intenciones.

Esto puede resultar en el envío de millones de todo el mundo de spam, a los ataques de tipo DoS (Denial of Service o Denegación de Servicio), es decir, que el atacante utilizará su red para hacer una aplicación informática en condiciones de responder a las peticiones de sus usuarios.

II- B-5 . Spam

Spam o correo basura es el envío de correos electrónicos no solicitados por el destinatario se envía en masa por un atacante para la publicidad. Normalmente , el atacante utiliza dos métodos para lograr el ataque:

- O que pasa a través de una red de botnet ;

- O que tiene un sitio Web o que no estén protegidos (un individuo o una empresa ) .

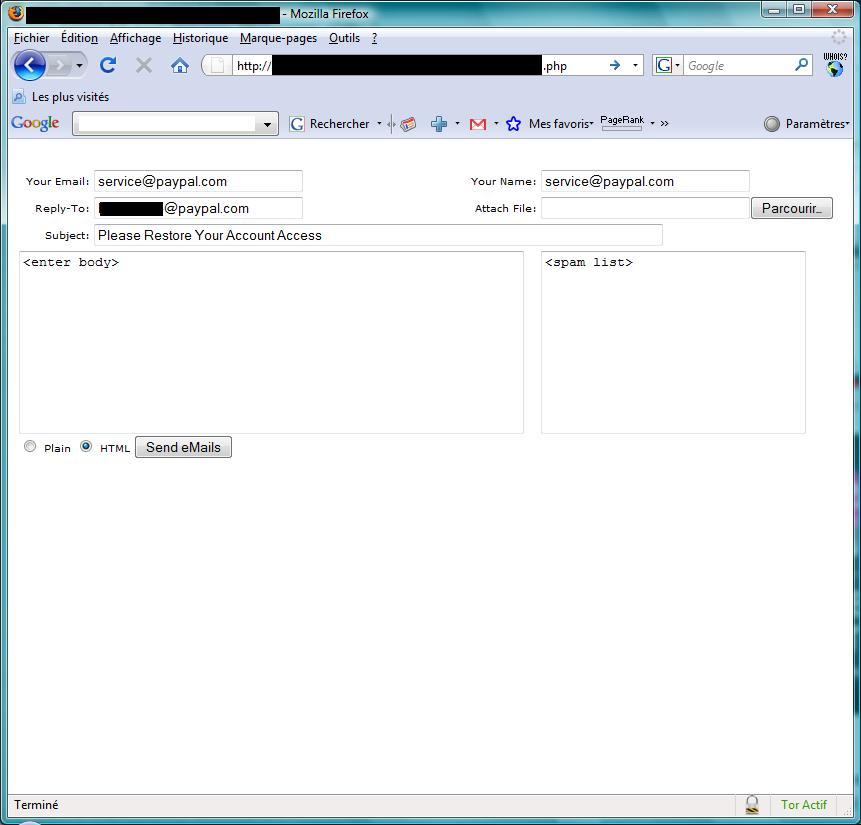

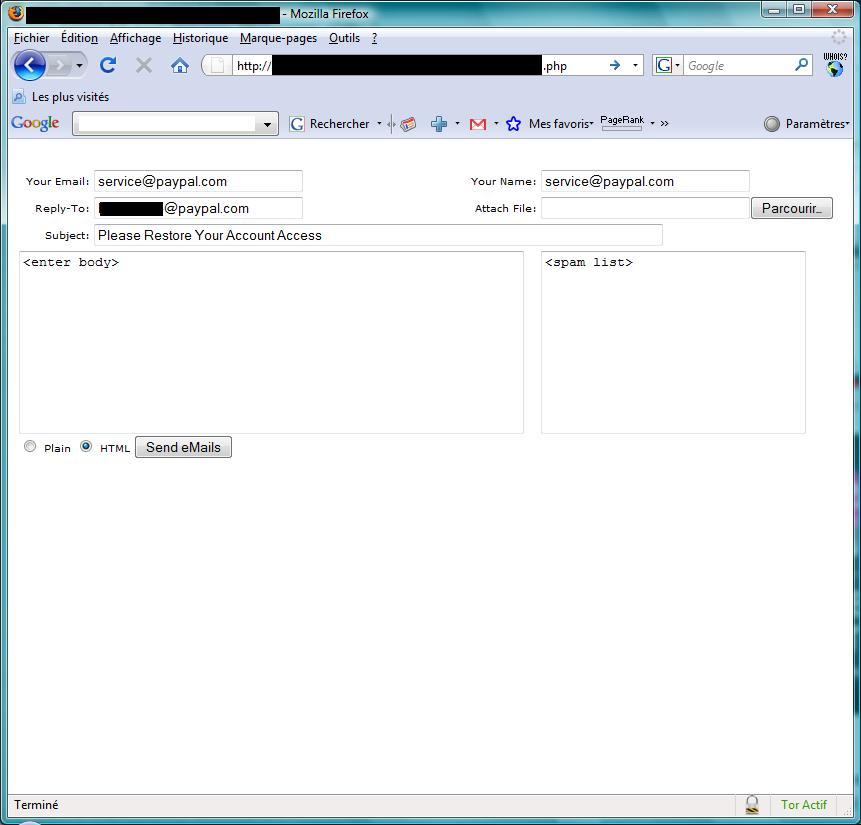

Vista previa del sitio de zombies para el envío de spam

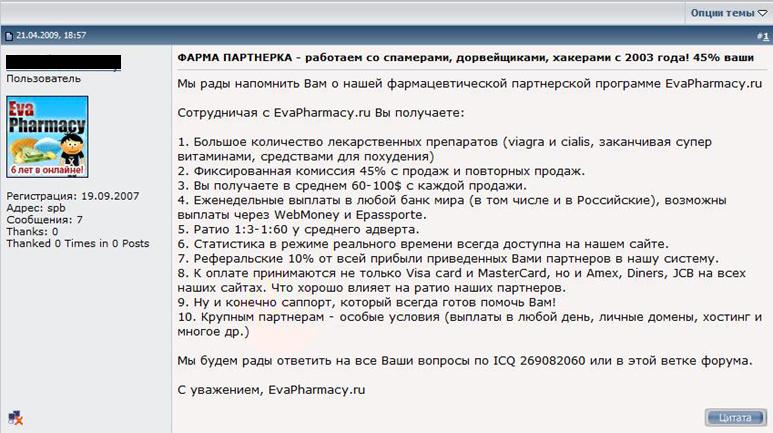

El contenido de estos mensajes es múltiple. De hecho , este podría ser el incentivo para usar los medicamentos (Viagra , DHEA ), casino en línea, (falso ) los créditos de consumo , pasaportes ... Algunos hackers no dudan en promover las ventajas de los canales financieros prometiendo un hacerse rico rápido y eficiente (por supuesto todo esto es mentira! ) ( 6 )

II- B -5.2 . cómo es y cómo luchar contra el correo basura?

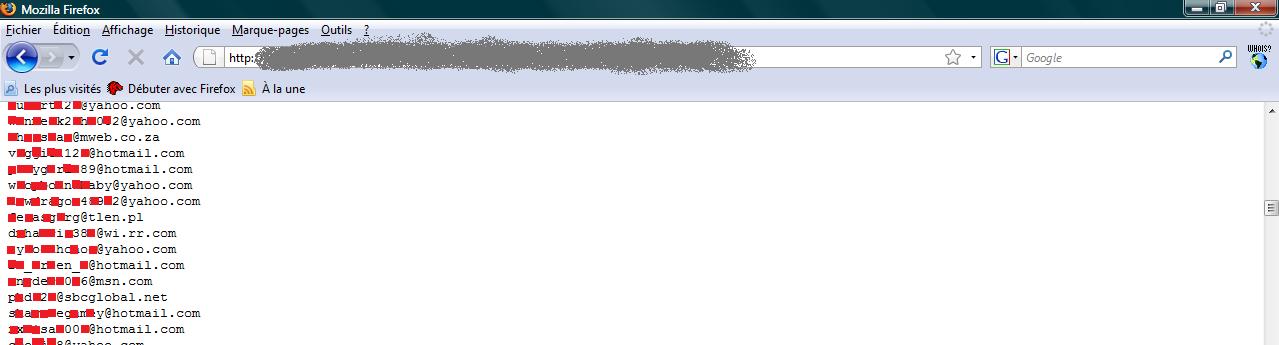

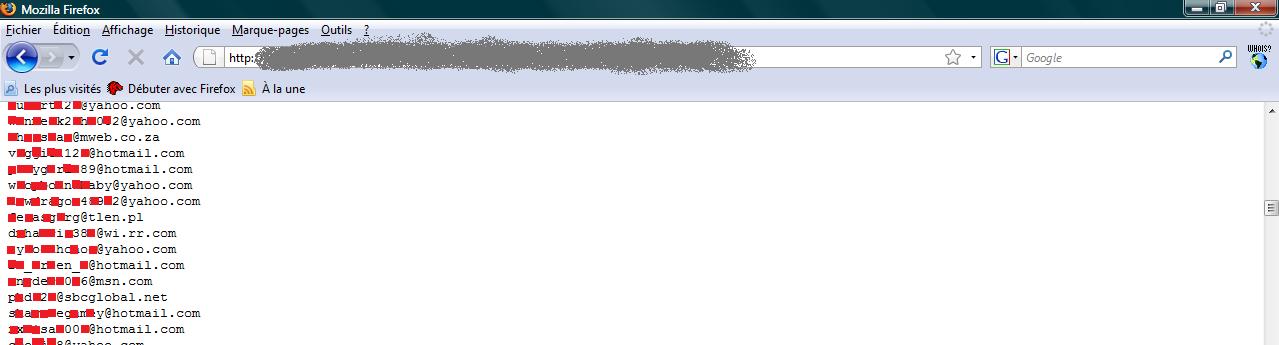

Todas las direcciones de correo electrónico son recogidos por el atacante en Internet o usando el motor (s ) que están a su alcance durante el uso de programas generalmente creadas por él . Si considera que tiene un número bastante grande de direcciones de correo electrónico , podrá revenderlos en los sitios " pirata "para obtener un beneficio ( por lo general se vende a un montón de millas por unos pocos euros ) . De lo contrario , se puede guardar para sí mismo y se usa para infectar a los usuarios .

Muestra de una lista de correos electrónicos funcionales

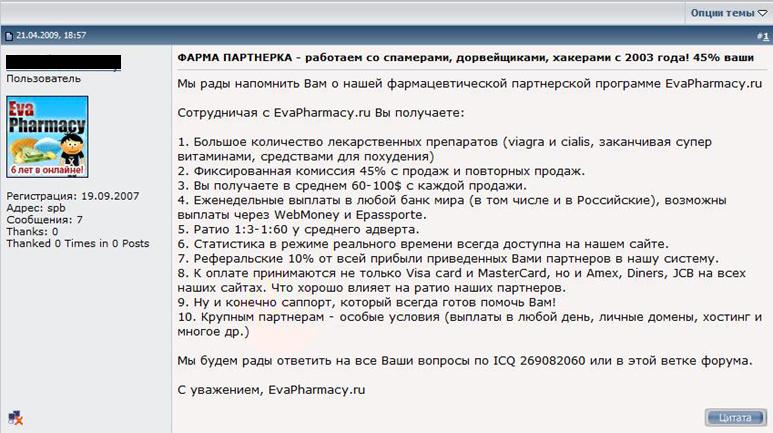

A veces , si las empresas maliciosos que utilizan los servicios de spam para incrementar sus visitas, y / o obtener un cliente potencial . Estas técnicas se utilizan en la venta de medicamentos falsos , como la venta de Viagra o las proteínas del músculo , como se muestra en la siguiente captura de pantalla (traducción:( 7 ) )

Anuncio corredor de spam en un foro de Oriente

Hay varias técnicas para no ver a su spamée buzón:

- La primera es para escribir su dirección de correo electrónico con palabras o de cómo " oculto " (usando " [ "o "]"). Por ejemplo , la dirección se vuelve JeanDupond@ladresse.com " JeanDupond[arobase]LaDress [punto / punto ( en Inglés )]com " o simplemente " tiene la dirección JeanDupond punto com "

- El segundo es para escribir una dirección de correo electrónico en la imagen , añadiendo al principio y al final de los elementos de dirección de puntuacion o cualquier otra cosa y esto para que la dirección no está dibujado por un robot.

II- B -6. Phishing

II -B- 6.1. Phishing " bajo nivel "

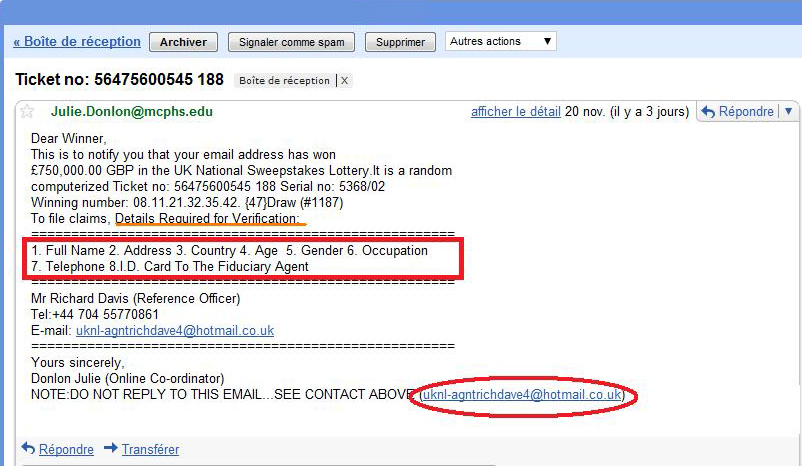

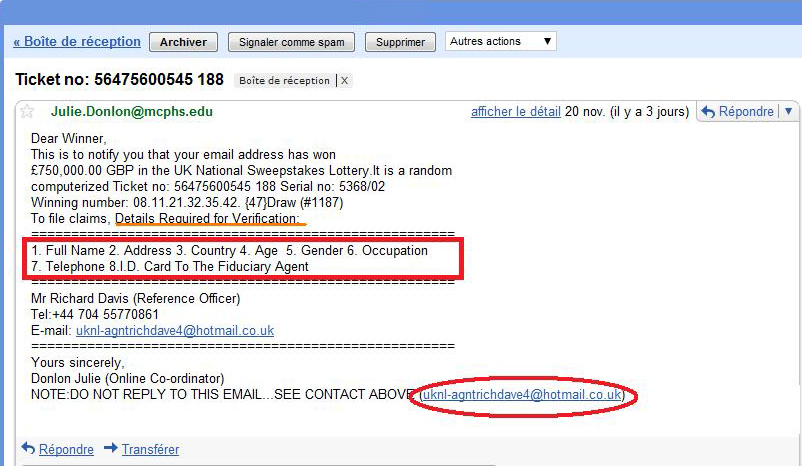

Por último, para concluir esta parte , es importante establecer un tipo de ataque que se basa completamente en humanos ingenua , a saber, "phishing" ( suplantación de identidad o francés) . Este ataque consiste en convencer a la víctima a conversar con un sitio o una empresa de confianza , a fin de extraer información personnellesEnfin , para concluir esta parte , es importante establecer un tipo de ataque que se basa enteramente en la salud humana ingenua , a saber, "phishing" ( suplantación de identidad o francés) . Este ataque consiste en convencer a la víctima a conversar un sitio o una empresa de confianza , el propósito de extraer información personal (número de tarjeta de crédito , contraseñas ) o simplemente para hacerle creer que es el afortunado ganador de una lotería o herencias. Esto se puede hacer por correo o redirección a una ventana del sitio .

Ataque de phishing a través de correo electrónico

En la misma idea, que es enviar un correo electrónico a las posibles víctimas por el robo de su correo electrónico ( s) bancaria ( s) o cualquier otra empresa a la que se adjuntan . El contenido del mensaje les dice que han perdido sus documentos de identidad y que esto puede ser definitivo. Por lo tanto , la única alternativa anunciada por los piratas es el de la re- confirmación de las credenciales en una ventana a través de un enlace.

Ejemplo de phishing en los clientes de Crédit Agricole en 2007

Por lo tanto, se entiende que el pirata informático siempre avanzará argumentos realistas defendiendo mejora de los servicios de seguridad , fallas técnicas que ponen en peligro la base de datos de clientes , al mismo tiempo la eliminación de los identificadores, una actualización que necesita ser ayudados por el cliente ...

II- B -6.2 . Phishing " alto nivel "

Phishing " alto nivel ", que es más avanzado que los ataques de phishing normal, se llama pharming. Esta es la falsificación de direcciones IP pertenecientes a los dominios y para incluir esta información en la memoria caché del servidor DNS. Por lo tanto , si un potencial víctima de las palabras clave específicas para el banco en su navegador , será redirigido automáticamente a la visualización de la página del pirata . Entender que el ataque de pharming es muy peligroso porque no obliga a cualquier víctima que hacer clic en un vínculo o ejecutar un archivo , simplemente vuelve a dirigir al individuo a un enlace específico , sin darse cuenta .

II- B -6.3 . Phishing contra

En este tipo de inconvenientes , es bueno tener siempre en cuenta que su banco, su proveedor de servicios de Internet, y una variedad de juegos en línea nunca le pedirá su identificación diferente después de un fallo técnico o un apodo a un plazo de estadía a ir mal . Los bancos y empresas diversas , tienen algo para protegerse contra este tipo de problemas , para que los clientes no tienen preocupaciones que la toma de ese lado. Sin embargo, es cierto que una contraseña demasiado baja aumenta el riesgo de su cuenta hackeado. Para evitar este tipo de problemas con las contraseñas demasiado bajo , consulte la sección de enlaces. Por último, en relación con los tipos de ataques de phishing en la red, las "ventanas "establecidas por los piratas suelen ser rápidamente detectados por los motores de búsqueda e indexado en la lista negra (el famoso Google Negro -list) . Cuando un usuario intenta acceder a una página -cons hecho , es avisados por una "pantalla " diciéndole de plagio o en el sitio malicioso.

II- B -7. Conclusión

En conclusión , parece conveniente recordar que a veces es peligroso para navegar en los sitios warez , los sitios de " Super Hacker " le muestra cómo llegar a ser dueño del mundo con 3 comandos de MS-DOS (por supuesto esto es irónico ) en los sitios porno y más sitios donde se puede encontrar keygen y grietas, porque por lo general estos programas parecen inofensivos ocultar 3 / 4 vez que un virus o un troyano ( 8 )...

Si usted no puede o si no desea pagar por el software , hay software alternativo de código abierto y otro software que se puede utilizar de forma gratuita. Por último, habrá que tener siempre en mente nunca revelar su información personal en foros o chats, más si se utiliza Internet por los niños. En este caso, debemos estar seguros de utilizar el control de los padres al tiempo que limita las instalaciones . (Ver " Enlaces Listas ")

III. Detección

III -A. (E, 5) ... Touched!

Tras la infección , debemos hacer algunas preguntas , a saber:

"Cómo era posible ?

- Por lo que significa que el malware se las arregló para instalarse?

A estas dos preguntas , se puede hacer la posibilidad de que el programa malicioso se ha instalado con éxito aprovechando distintas vulnerabilidades, como una aplicación configurada por defecto ( o mal configurado ) , una actualización olvidado de un elemento de seguridad Una contraseña demasiado corta o no lo suficientemente complejo , etc ... Para ello , también se puede añadir " haga clic en la confianza de más " que el malware ha sido instalado con un nombre atractivo, demasiado ciego en el emisor con un archivo adjunto , una instalación realizada por la ingeniería social.

La segunda parte de este artículo no pretende detectar todo el malware , sino que simplemente le ayudará en la búsqueda y eliminación de malware , con eventos simples que delatan la presencia o ( s) de software (s ) atacante (s ), A saber :

- La pantalla azul, este es el resultado de un error en el sistema operativo Windows. Este tipo de error suele producirse cuando el conductor carece de una tarjeta de gráficos o cualquier otro componente de la computadora, pero si esto sucede con bastante frecuencia y durante algún tiempo , es posible que se trata de un malware ( o un rootkit ) que está causando este problema.

Mensaje de los errores recurrentes.

- Activación de materiales tales como abrir y cerrar la unidad de CD- ROM, un mensaje de la barra de tareas de desactivación de anunciar una función de seguridad , o no se mueve el ratón . Estos síntomas delatan la presencia de troyanos en el sistema operativo .

- La presencia de archivos desconocidos tales como la música , el cine o partes de archivos con una extensión no reconocida. Si la presencia de estos archivos no se debe a la utilización de sus alrededores , esto significa que el sistema está trabajando en el compromiso y que es, probablemente, utilizados como máquinas zombie se utiliza para descargar o que albergan archivos ilegales . Esto puede ser peligroso si estos archivos tienen pedo- pornográfico en la naturaleza, y donde se encuentra probado, es conveniente alertar a las autoridades ( enlaces) .

- La aparición de diálogo repetitivo UAC ( User Account Control ), que es específica para el sistema operativo Windows Vista (y sus sucesores) . Este cuadro de diálogo aparece cada vez que se necesitan derechos de administrador para instalar un programa ( 9 ).

- Una drástica desaceleración en el sistema operativo , lo que significa que el uso de CPU va al 100 % y / o memoria que está saturado después de un cierto período de utilización . Estos síntomas delatan la presencia de un malware que es muy intensivo de los recursos .

-Una conexión a Internet lenta , esto puede ser debido a una conexión en mal estado físico o malware que aprovecha la conexión a Internet.

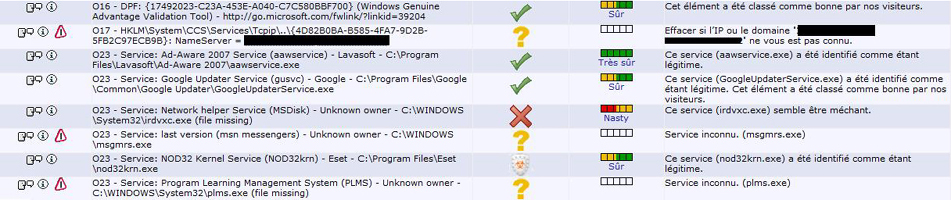

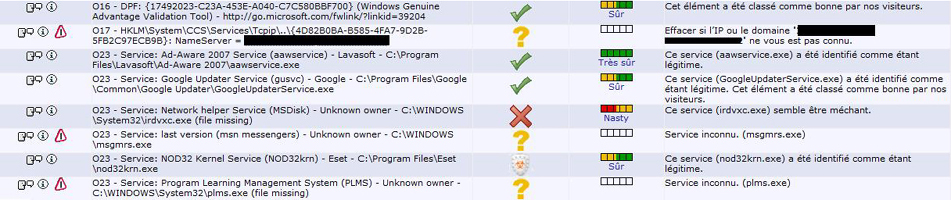

III -B. Reproducción de " Sherlock Holmes "

Cuando los síntomas se ha señalado anteriormente está presente en su sistema operativo, lo primero que debe hacer es tratar de poner en marcha un informe de HijackThis Software ( 10 ). Hijackthis software detecta instalaciones malicioso en los navegadores web y los programas maliciosos que se inician cada vez que inicia Windows. Para ello, una vez lanzado Hijackthis debe seleccionar el mensaje " un sistema para escanear y guardar un " archivo de registro. Tras la exploración , el programa proporciona un registro que puede ser interpretado por el creador de páginas web de HijackThis , a saber: http://www.hijackthis.de/fr. Al interpretar el registro , tenga cuidado de falsas alarmas y prestar especial atención a los signos de interrogación amarillo , así como una cruz roja.

Vista previa de un informe de HijackThis

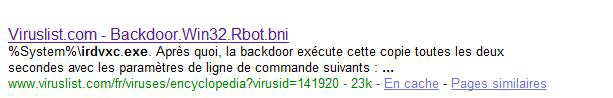

Una vez que el origen de la infección por el destino , es suficiente con considerar el problema mediante la búsqueda de los detalles de cualquier ..... En la actualidad, la mejor herramienta para encontrar información en un archivo (y de cualquier otro carácter) es sin duda el motor de búsqueda de Google. De hecho, sólo tiene que escribir en la barra de búsqueda el nombre del sospechoso a caer en el análisis que se ha producido y / o comentarios diversos ( foro, los fabricantes de antivirus , etc ...). Por lo tanto , el uso de motores de búsqueda utilizados para confirmar las sospechas de un archivo malicioso.

Ejemplo concluyentes de investigación sobre un archivo sospechoso

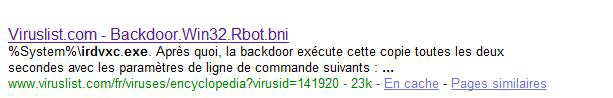

Hay también en los sitios web que permiten el estudio especializado de un archivo sospechoso (enlace). Ejemplo, el sitio de VirusTotal análisis dinámico que, una vez que la carga de archivos sospechosos, lo presentará a treinta antivirus. Sin embargo, debemos estar atentos a las falsas alarmas que pueden ser emitidos por el motor de búsqueda ( un parche oficial para un elemento de seguridad puede ser visto por un virus como un elemento negativo , esto es raro , pero sucede a veces).

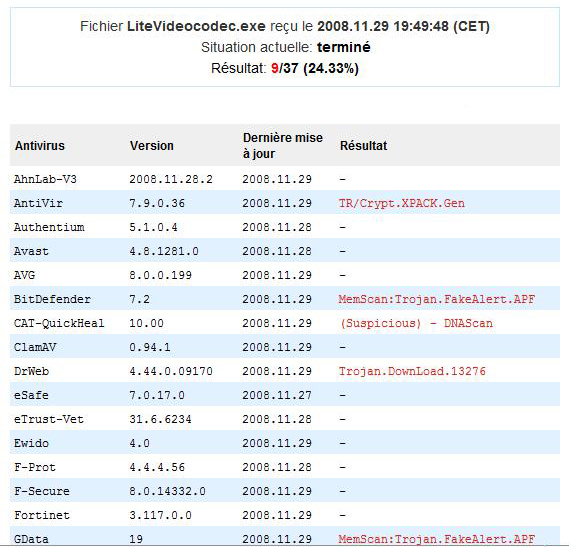

De un informe de análisis de un falso codec de vídeo desde el sitio VirusTotal

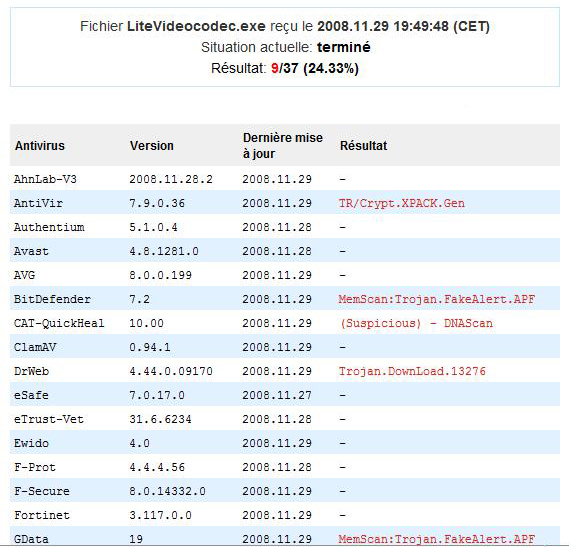

III -C. Les sitios Web sospechosos

III- C-1. Las búsquedas "pasivo "

Cuando estás en la web , a veces dudamos de la autenticidad de un sitio. Para abordar esta cuestión , hay pocos en los sitios web que ofrecen en línea escanear una página web ( enlace más abajo) . Entender exploración en línea aquí que el sitio dinámico explorará la página de destino comprobando el código fuente de la página dudosa . En general , los códigos fuente que se utilizan por el atacante para que las infecciones, son sólo un poco cambiado.

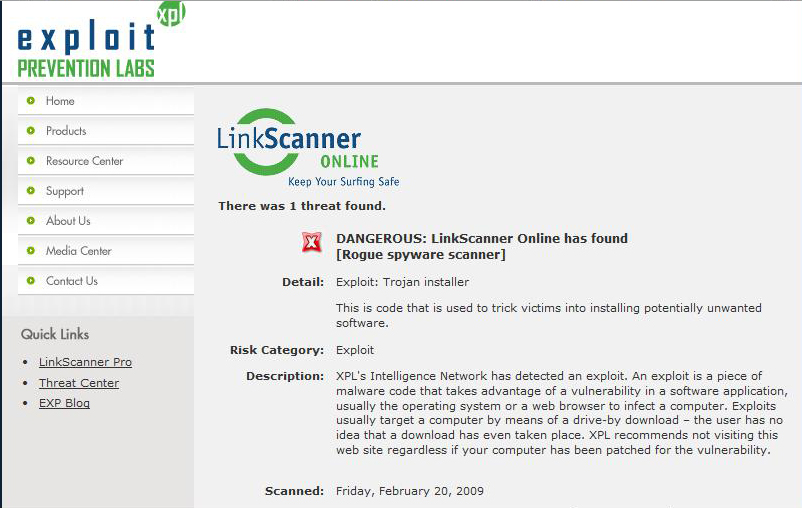

Resultado de la LinkScanner sitio en una página fraudulenta

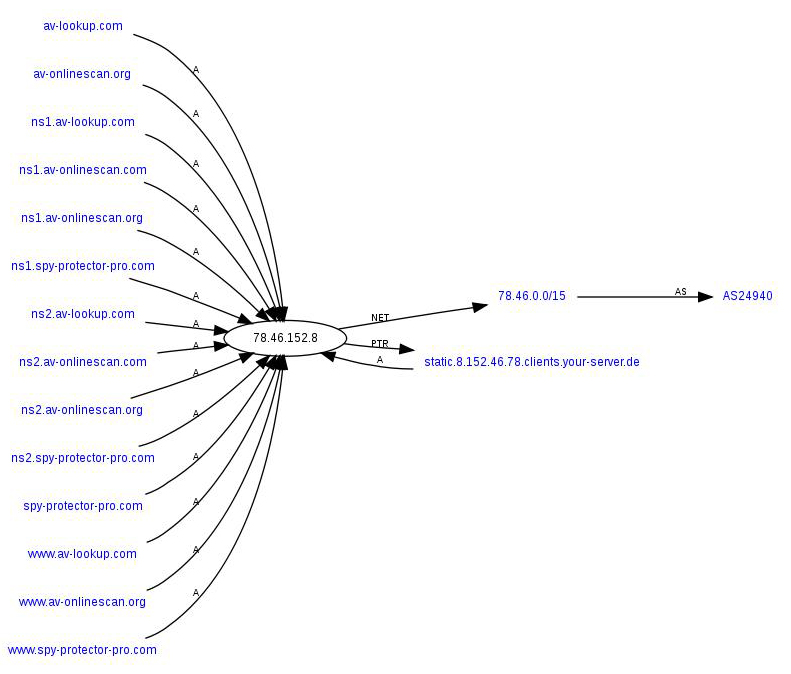

Además, si desea obtener más información acerca de un sitio web poco fiable , es posible utilizar herramientas de recopilación de información llamada " pasiva " . Para esto, se puede citar la página web ripnet.com o " navaja suiza " de Internet Robtex.com. Reúne a todo por sí mismo muchas herramientas para la recogida de diferentes tipos, tales como:

- RBL

-DNS

- Número de IP

Carretera

-AS números

- BGP anuncios a

-AS macros

|

en el momento de la publicación , el siguiente ejemplo no está actualizado. |

Por ejemplo, si estamos buscando información sobre la ubicación geográfica de un sitio que parece sospechoso (en este caso ? dirección? ), usted puede utilizar cualquier herramienta disponible para encontrar la dirección IP del servidor que aloja el sitio , su nombres, como ( 11 ) y la dirección de correo electrónico que está registrado en el sitio . Si ahondamos un poco más profundo , nos enteramos de que el servidor en cuestión se encuentra en Rusia, sobre todo en San Petersburgo. Tenga en cuenta también el nombre (falso ) personal utilizado por el atacante , lo que permitió el registro del nombre de dominio.

% Este es el servidor de RIPE Whois consulta # 1.

Los objetos % están en formato RPSL .

Derechos % % restringido por derechos de autor.

% Consulte http://www.ripe.net/db/copyright.html

Nota % : Esta salida ha sido filtrada.

% Para recibir la salida de una actualización de la base de datos , utilice la opción "- B " del pabellón.

Información relacionada con el 78 % .46.152.0 - 78.46.152.63 "

inetnum: 78.46.152.0 - 78.46.152.63

netname : FASTVPSRU

descr : FastVPS.ru

país: DE

admin -c: OL203 - RIPE

tech-c : OL203 - RIPE

Estatus: ASIGNADOS PA

mnt -by: HOS -GUN

source: RIPE # filtrada

persona: Oleg Lyubimov

dirección: pr Leninskiy . 96-1-128

dirección: 198332 San Petersburgo

dirección: FEDERACIÓN DE RUSIA

Teléfono: +79219707212

fax- no: +79219707212

e- mail: oleg.lyubimov @ gmail.com

nic -hdl : OL203 RIPE -

mnt -by: HOS -GUN

source: RIPE # filtrada

Información relacionada con el 78 % .46.0.0/15AS24940 '

recorrido: 78.46.0.0/15

descr : Hetzner - RZ- BNG - BLK5

origen: AS24940

org : ORG- HOA1 - RIPE

mnt -by: HOS -GUN

source: RIPE # filtrada

organización: ORG- HOA1 - RIPE

org -name : Hetzner Online AG

org -type: LIR

dirección: Hetzner Online AG

A la atención . Martin Hetzner

Stuttgarter Str. 1

91710 Gunzenhausen

Alemania

teléfono: +49 9831 610061

fax- no: +49 9831 610062

e- mail: info@hetzner.de

admin -c: GM834 - RIPE

admin -c: HOAC1 - RIPE

admin -c: RIPE - MH375

admin -c: RB1502 - RIPE

admin -c: SK2374 - RIPE

mnt -ref : HOS -GUN

mnt -ref : RIPE -NCC - HM- MNT

mnt -by: RIPE -NCC - HM- MNT

source: RIPE # filtrada

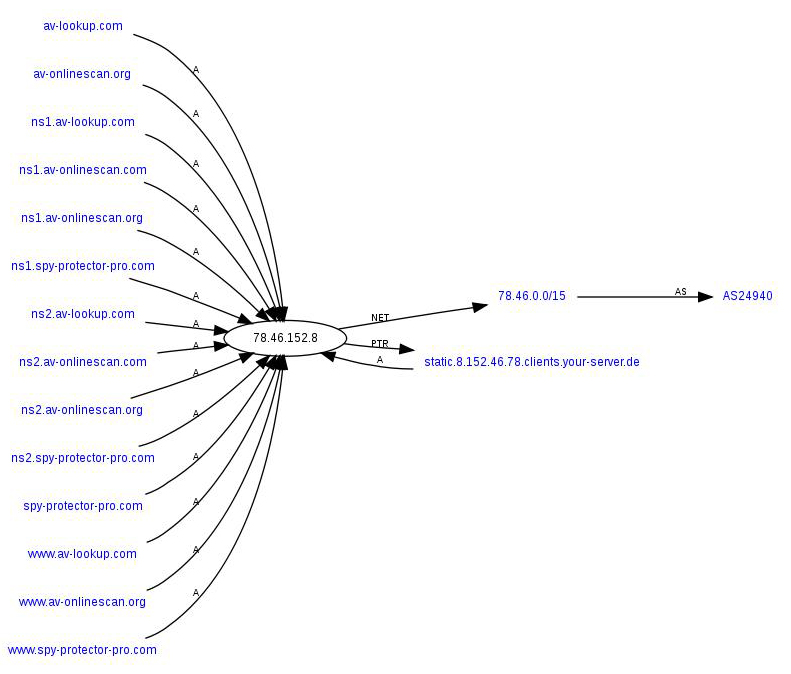

Por otra parte , gracias a las características robtex , es posible visualizar el árbol de nombres de sitios que conforman la inscripción de dominio.

Visualización del árbol

Por último, si estudiamos el origen de una de estas páginas mostrar los casos , tomamos nota de que el malware es casi nunca se alojan en el mismo servidor y se descargan de un enlace adjunto . Eso es lo que veremos en breve en el próximo capítulo.

III- C -2. realización de nuevos ensayos

Malzilla es una herramienta muy útil para analizar a fondo una página sospechosa. De hecho, este pequeño programa puede decodificar muchas funciones que a veces se usan en aplicaciones web , tales como la base -64 de codificación. También puede mostrar la página en texto o en hexadecimal y apoya el análisis de cookies , archivos de registro ...

En el ejemplo anterior , podemos ver claramente que el sitio aloja el malware (en mi caso , el software ha demostrado ser un ransomware ) titulado " codec_player.exe .

IV. Soluciones

IV -A. Revise los programas iniciados en el arranque y comprobar la memoria

IV- A-1. Los programas que se inician en el arranque

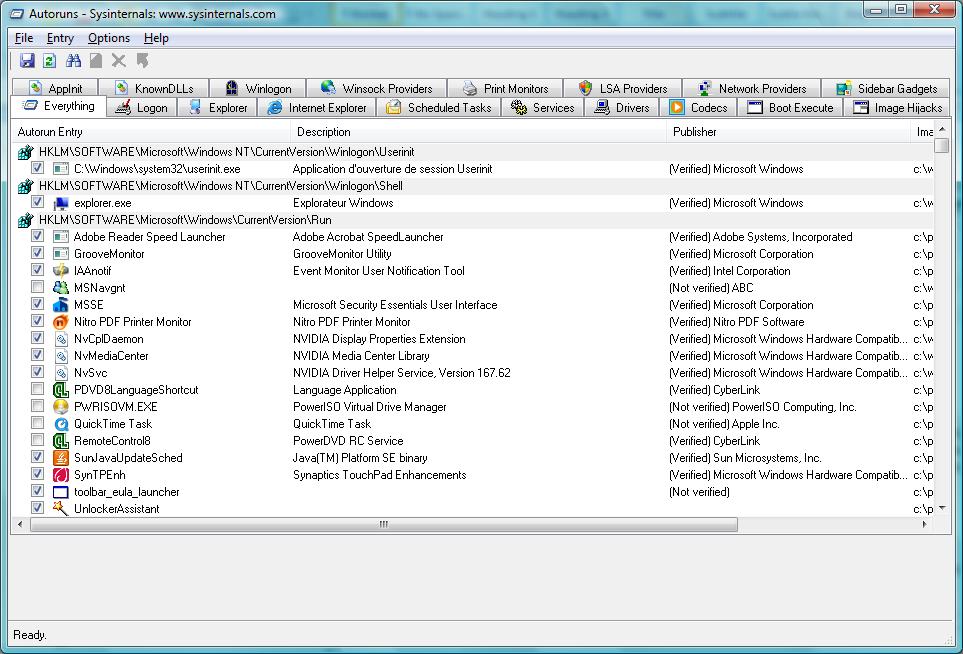

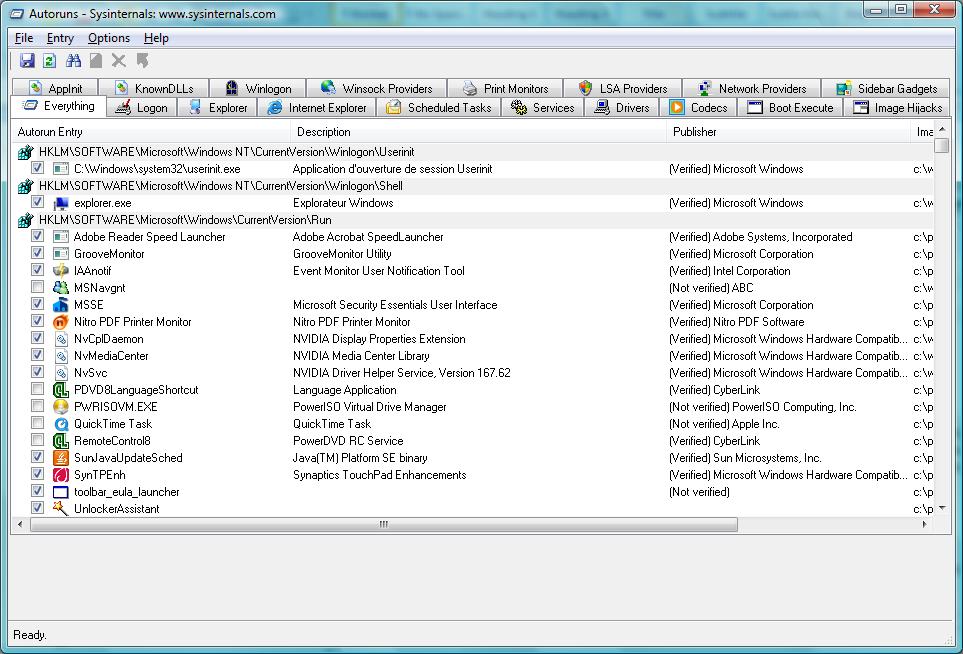

Para mantenerse activo , el malware debe ponerse en marcha en cada inicio del sistema, y para ello tendrá que modificar el Registro, y los diversos parámetros asociados con el inicio de sus archivos. La herramienta Autoruns de Microsoft enumera todos los programas y librerías que se ejecuta automáticamente cada vez que Windows se inicia. La principal ventaja de esta herramienta es que permite que usted vea que los programas de lanzamiento para todos los usuarios , así como las iniciadas por el propio usuario . Los programas lanzados en el arranque se clasifican por tipo ( de inicio de sesión , Explorer, Internet Explorer, etc ...). Con el fin de no sobrecargar la pantalla, usted debe comprobar para asegurarse de los siguientes parámetros: objeto de observar la firma de código y ocultar las entradas Firmado Microsoft , ubicado en el menú de opciones . Cabe señalar que la ficha de inicio de sesión muestra todos los programas que se ejecutan en el registro .

Listado de la herramienta Autoruns

IV- A-2. Comprobación de la memoria

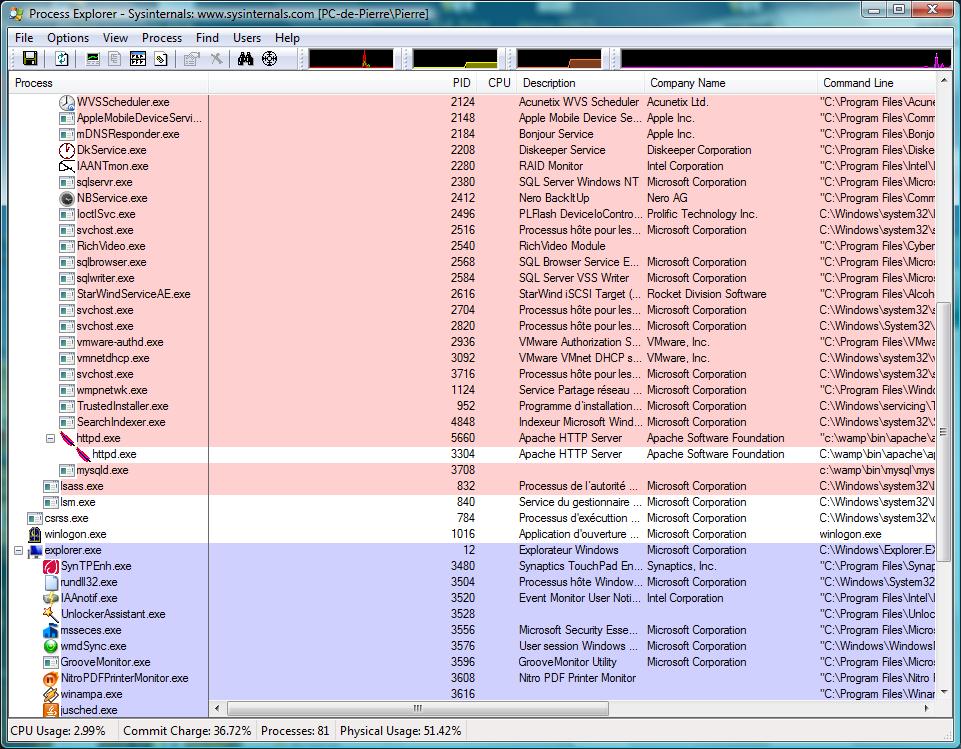

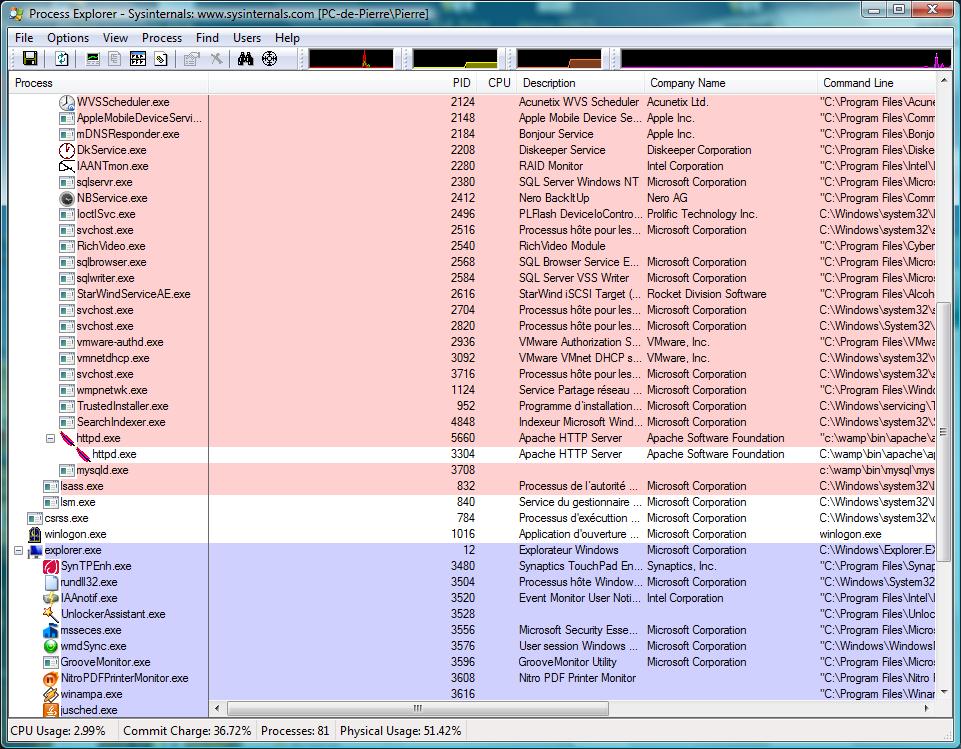

Después de haber enumerado los programas que se ejecutan en el inicio, es bueno para continuar la investigación en el análisis de système.Pour hacer esto , podemos utilizar la herramienta Process Explorer y, a fin de enumerar el proceso al dar características, las librerías utilizadas , puerto utilizado ,....

Vista general Proceso de Explorador de software

Para facilitar la exploración, en primer lugar, debe configurar el software . Para ello sólo tiene que ir a la pestaña Ver, seleccione " Seleccionar columnas "para verificar las siguientes casillas : " Nombre de la empresa , la línea de comandos , descripción, versión y señor verificada . Todas estas opciones nos hacen más acerca de los orígenes del programa ( véase : Nombre de empresa ) , en su camino (ver: Línea de comandos) que, si es diferente de las vías habituales puede ser considerado como un programa sospechoso . Por lo tanto, sólo tiene que utilizar el motor de búsqueda para aprender más sobre un archivo sospechoso ...

IV -B. Viaje al sistema del Centro: el núcleo

El núcleo es la pieza central de cualquier sistema operativo.

De hecho , gestiona recursos de la computadora y permite que los diferentes elementos del ordenador se comunique con cada ejemplo que es responsable del buen funcionamiento de los programas que se ejecutan. Así, cuando un malware o un rootkit llega en especial relacionadas con la operación del núcleo , es posible que oculta la información para el usuario de comprometer el sistema . De hecho, puede ocultar una puerta trasera de acceso u ocultar un programa en ejecución , lo que hace que sea especialmente difícil de detectar este tipo de malware , ya que los antivirus tienen fe ciega en todo lo relacionado o llamadas al sistema en especial los controladores de dispositivo (ver " Enlaces anexos : Revisión, MISC ) .

En la actualidad , no existe una manera confiable de detectar la presencia de un rootkit , pero algunos compromisos el núcleo delatan la presencia de malware. Por lo tanto , el sitio antirootkit.com identifica un gran número de rootkits y tiene muchas software para detectar y eliminar. Estos incluyen el software " ARIES Rootkit Remover "para eliminar rootkits de Sony, después de escuchar a uno de sus CDs de música, o " Desenganche rootkit " que detecta los procesos ocultos y la Ganchos ....

Desenganche general Software Rootkit

Desenganche de software Rootkit tiene la distinción de ser bastante trabajo sencillo para cualquiera que desee comprobar rootkits posible en su sistema operativo.

Se debe tener cuidado de mantener la vigilancia sobre los ejecutables de las carreteras en pestañas " Drivers " y " Procesos " , sobre todo si el punto de rutas de acceso a una carpeta temporal o se oculta , entonces es bueno para hacer una búsqueda más exhaustiva.

IV -C. " Elemental mi querido Watson ! " : La eliminación de malware

Tras un amplio estudio de una posición de compromiso , es bueno tomar nota de la ruta del malware. Teniendo en cuenta esto, se deben eliminar tan pronto como el malware de manera que ya no puede estar en el próximo reinicio se reinicia el sistema, sin embargo, y también la protección de archivos delictivos , Windows se bloquea cada vez que borrar un archivo cuando se está ejecutando.

Estos enfoques combinados proporcionan la oportunidad para los hackers para ver su malware a persistir en el sistema comprometido . Sin embargo, existe una herramienta de eliminación llamado Unlocker que no pasa por estas restricciones.

Información general de las herramientas de Unlocker

A veces sucede que Unlocker y / o antivirus no puede eliminar un malware , ya que el hacker ha codificado el programa ha significado para superar este tipo de represión. Es tan bueno para convertir a Linux (8), iniciando el equipo desde un Live CD y lo elimine de ese sistema operativo.

V. Cómo evitar problemas

V -A. Las herramientas básicas para garantizar un compañero

Una posición tan seguro es sinónimo de seguridad y actualizaciones de software .

De hecho , es absolutamente mediante el uso de software antivirus que actuará como un detector de malware y un cortafuegos para restringir el acceso a un sistema operativo de Internet. Obviamente , todos estos elementos deben ser actualizados periódicamente cuando el software o el sistema recordará . Es bueno para evitar la instalación de software peer to peer , ya que suelen contener los anuncios que no queremos recibir necesariamente cuando usted está en la web ( por ejemplo: Kaza ) , se aplica a nicks personalizar nuestro software de mensajería instantánea , etc ... Por otra parte , es conveniente limpiar de vez en cuando el sistema operativo con el software adecuado , como Ccleaner .

V -B. Cifrado de la técnica

El análisis de tráfico de la red es una actividad que atrae enormemente a los especialistas en seguridad, así como los piratas informáticos. Con un software especializado para escuchar el tráfico de red (por ejemplo, Wireshark) , Entonces puede almacenar el tráfico de paquetes a leer , posteriormente, el contenido de las comunicaciones . Cabe señalar que la mayoría de estas herramientas se basan en el hecho de que algunos protocolos se canalizan a la información sin encriptar sobre la red. Por lo tanto , si la red es compartido por un HUB, a continuación, sólo escuchaba a las herramientas suficientes para olfatear y descifrar el contenido. Sin embargo, si la red conmutada está configurado con un interruptor, el atacante o el especialista , fijando un tipo de ataque inundaciones MAC o ARP Spoofing . Para superar estas deficiencias , existen protocolos que utilizan cifrado estrategia .

Antes de entrar en el meollo de la cuestión , sugiero el siguiente artículo , escrito por un miembro del sitio : Introducción a TCP IP

V -B -1. La red y criptografía

| OSI |

TCP / IP |

Protocolos |

| 7- Aplicación |

HTTP , FTP , Telnet |

PGP , GnuPG , SET , S- HTTP S / MINA |

| 6- Presentación |

|

|

| Sesión 5- |

|

|

| 4- Transporte |

UDP , TCP |

SSL , TLS, STLP , PCT , IPSEC |

| 3- Red |

Interconexión de redes IP ICMP |

IPsec - MPLS IP couche 3 ( BGP) |

| 2- Data Link |

Interfaz Ethernet , Frame Relay , ATM , PPP |

|

| 1- Física |

|

|

V -B -2. Algunos sistemas de cifrado

PGP (Pretty Good Privacy):

PGP es una combinación de las mejores características de la criptografía de clave pública y criptografía convencional.

Es también un sistema de " cifrado híbrido " . Cuando un usuario utiliza el cifrado PGP para cifrar un texto, los datos son los primeros comprimido. Esto reduce el tiempo de transmisión, para ahorrar espacio en disco y, sobre todo , para reforzar la seguridad criptográfica.

Por lo tanto, una codificación que se realiza en dos etapas:

PGP , IDEA crea una clave secreta al azar, y encripta los datos con esta clave.

- Entonces , PGP encripta la clave secreta IDEA y transmite utilizando la clave pública RSA del receptor.

Durante la fase de descifrado , esto también ocurre en dos pasos:

- PGP descifrar la clave secreta a través del IDEA clave privada RSA

PGP descifrar los datos con la clave secreta obtenida anteriormente IDEA.

SSH (Secure Shell):

Ideado en 1995 por Tatu Ylönen los finlandeses , el protocolo permite a un cliente para iniciar sesión en una máquina remota para enviar comandos o archivos de forma segura.

El flujo de datos entre el cliente y la máquina remota es encriptada , lo que permite un grado de confidencialidad y por lo que es imposible escuchar a la comunicación.

IPSec (Protocolo Internet Security):

Es un conjunto de RFCs (Request For Comments) Para utilizar algoritmos de encaminamiento para asegurar los datos en una red IP.

Esto permite autenticar y cifrar los datos , lo que resultará en la toma de la secuencia de datos por el usuario final al tiempo que garantiza la integridad de la misma.

SSL (Socket Layer vigilado):

Desarrollado originalmente por Netscape, SSL proporciona una comunicación segura en el nivel 4 ( transporte).

IL se basa en la RSA y utiliza certificados para identificar al remitente y el receptor.

TLS (Seguridad en el transporte de capa):

Con base en SSLv3 , puede reemplazar al SSL. No se confíe en los algoritmos presentados por la RIAA, que tiene un montón de problemas legales.

VI. Conclusión general

Muchos editores de protección de sistema de vender sus productos para satisfacer la demanda del usuario y para cubrir el creciente número de amenazas de Internet. Sin embargo, no creen en la seguridad totalmente detrás de un simple virus ( 12 )Debido a que es sólo un vínculo entre todos los elementos de seguridad ( cortafuegos, filtros , el acceso restringido por contraseña, etc ...). Si el hardware está disponible para terceras personas , como en las bibliotecas , en las escuelas con el CDI ,.... entonces vale la pena recordar las buenas prácticas de uso de Internet mediante la publicación de avisos de usar ( pegajoso) , a través del protector de pantalla o fondo de pantalla en el ordenador y limitar su uso (por ejemplo, filtrado de dirección MAC si está en una red inalámbrica, limitados derechos administrativos , prohíbe la descarga de software de control, administrador remoto , etc ...). Estos recordatorios también pasan a través de la sensibilización del uso de computadoras e Internet en las escuelas o colegios . Los gatos están abiertas a todo público firmemente prohibida , sobre todo cuando el equipo es utilizado por los niños. Por último , es interesante estar al tanto de las vulnerabilidades más recientes , visite sitios como Zataz.com , Vulnérabilite.com o Developpez.com .

VII. Enlaces Horarios

Para más:

- El diario The New York , el 20 de Octobre de 2008, John Markoff , "Una red de Robot procura recabar su equipo " :

http://www.nytimes.com/2008/10/21/technology/internet/21botnet.html

Google - Negro- lista: http://fr.securityvibes.com/mcafee-france-press-601.html

Anti- Phishing y protección de datos: http://blog.developpez.com/adiguba?title=anti_phishing_et_vie_privee

- Entrevista realizada por Eric Filliol :"El Estado debe basarse en los piratas informáticos

Reportaje :

National Geographic , piratas informáticos

-ARTE , Guerrilla Cyber

Enviado Especial - , la ciberdelincuencia

-ARTE , Todos pabellón

Livres :

El Taz -Peter Lamborn Wilson, dijo Hakim Bey , en parte para entender la mentalidad de las obras pirateadas .

Tsun- zu , el arte de la guerra

- Seguridad, principios y métodos para el uso de la DSI , RSSI y director

explota - Cadenas, senarios hacking avanzado de prevención

Revue :

-Ciencia y Vida , diciembre de 2008 , N ° 1095, en el borde de la explosión de Internet

N º 41- Varios, del archivo: .. ciberdelincuencia o cuando la red va a la delincuencia organizada

N º 47- Varios, Dossier: El antiviral , una causa perdida ?

Hakin9 , N ° 31 , Secretos de los ciberdelincuentes , Phisers , los spammers , ladrones de identidad

E -Internacional, 2 a 22 agosto, 2007 , N ° 874-875-876 , línea Europa> Hackers rusos invertir los políticos

E -International, 5-11 marzo, 2009 , N ° 957, el tema Europa> Multimedia , piratas informáticos uniformados

E -International //////////// 2009 , n °///, la categoría Ciencia ciberguerra

VIII. Gracias

| ( 1 ) |

Un Hacker es un término Inglés referencia a un técnico muy competente dominio apasionado como un regalo por las computadoras y el trabajo por la buena causa . Lamentablemente este término es demasiado a menudo considerado erróneamente por los medios de comunicación , que se mezclan las galletas a los piratas informáticos. |

| ( 2 ) |

Agobot es un virus reticular ( botnet) que permite a un hacker tener la plena propiedad en el sistema infectado . También permite transmitir correos spam , recuperar la información personal ... (Fuentehttp://www.sophos.fr/security/analyses/viruses-and-spyware/w32agobotnz.html) |

| ( 3 ) |

Discusión sobre el acuerdo sitios web relacionados con la seguridad con los hackers (http://www.developpez.net/forums/d74061/webmasters-developpement-web/general-conception-web/securite/meilleures-pratiques-securite-proteger-site-hackers/Sitio Web de OWASP )- Oficial |

| ( 4 ) |

"Dos cosas son infinitas : El universo y la estupidez humana . Pero lo que se refiere el universo , todavía no he adquirido la certeza absoluta, "Albert Einstein . |

| ( 5 ) |

Ejemplo de tarro de miel : http://goldkey.developpez.com/tutoriels/linux/installation-configuration-honeypot/ |

| ( 6 ) |

Algunos sitios web (blogs , foros, sitios personales ) están disponibles para los visitantes de las técnicas que tienen por objeto ganar en los casinos en línea. En general , estos sitios pertenecen a la misma ladrones (fuente:http://www.zataz.com/news/19184/casinos--rouge--noir--hawks.html) |

| ( 7 ) |

Hola , queridos webmasters y optimizadores , me gustaría proponer la cooperación con el programa de afiliados EvaPharmacy.ru Estamos en el mercado desde hace más de 6 años y tienen una amplia experiencia en Pharma- convertir el tráfico en línea gourmet . Con el filial farmacéutica EvaPharmacy.ru usted obtiene: 1. Un gran número de medicamentos (Viagra y Cialis , terminando con una super vitaminas , pérdida de peso ) 2. comisión fija del 45% sobre las ventas y ventas de la repetición . 3. Usted recibe un promedio de $ 60-100 por venta. 4. Los pagos semanales a todos los bancos en el mundo ( incluida Rusia), puede pagar con ePassporte y WebMoney . 5. Proporción 1:3-1:60 anuncios en promedio. 6. Estadísticas en tiempo real está siempre disponible en nuestro sitio web . 7. Decisión del 10% de todos los beneficios dado sus socios en nuestro sistema. 8. El pago puede hacerse no sólo por Visa y MasterCard y American Express , Diners , JCB, todos nuestros sitios . En cuanto a influir en la relación de nuestros socios. 9. Y por supuesto, apoyo que está siempre dispuesto a ayudarle! 10. Los socios principales - las circunstancias especiales ( de pago en un día , los dominios personales, de alojamiento , y muchos otros) |

| ( 8 ) |

El estudio realizado por Kaspersky Lab en la empresa 2007 (fuente : http://www.viruslist.com/fr/analysis?pubid=200676132) |

| ( 9 ) |

El investigador en seguridad informática , Joanna Rutkowska, ha demostrado con éxito que es posible infectar a Windows Vista sin pasar por esta seguridad (fuente: http://blog.ifrance.com/webinpocket/post/292435-vista-a-deja-son-rootkit) |

| ( 10 ) |

Descripción y uso de software: http://www.developpez.net/forums/d530859/systemes/windows/securite/hijackthis-lutiliser/ |

| ( 11 ) |

AS : def mettre (fuente:http://fr.wikipedia.org/wiki/Autonomous_System) |

| ( 12 ) |

La observación hecha por Eric Filiol , un especialista francés en virología informática : " Los fabricantes de antivirus se confunde el negocio y las necesidades de los usuarios ", La peor pesadilla es el fabricante que escucha mensajes de marketing fabricantes de antivirus |

| ( 13 ) |

ThreatExpert : Sitio web desarrollado por el equipo de profesionales que están causando el sitio de PC Tools |